Codzienny przegląd ciekawszych wiadomości ze świata cyberbezpieczeństwa, do poczytania przy porannej kawie, podzielony na kluczowe kategorie.

31 grudnia 2025

1. NEWS

Fałszywe repozytoria OSINT na GitHubie rozdają malware

Badacze zidentyfikowali nową kampanię wymierzoną w analityków i badaczy bezpieczeństwa, która wykorzystuje popularność narzędzi OSINT (Open Source Intelligence). Przestępcy tworzą na GitHubie fałszywe repozytoria, które rzekomo oferują potężne skrypty do białego wywiadu, a w rzeczywistości instalują złośliwe oprogramowanie. Technika ta jest szczególnie skuteczna, ponieważ celuje w grupę zawodową przyzwyczajoną do pobierania i testowania kodu z otwartych źródeł. W wielu przypadkach złośliwy kod jest sprytnie ukryty lub pobierany w kolejnych etapach instalacji (stage 2), co utrudnia detekcję przez standardowe skanery. To kolejne przypomnienie, że nawet w środowisku deweloperskim zasada "Zero Trust" powinna być nadrzędna – zawsze weryfikuj kod przed uruchomieniem.

Źródło: Sekurak [PL]

Litewski twórca KMSAuto aresztowany – 2,8 mln infekcji

Służby zatrzymały litewskiego hakera odpowiedzialnego za dystrybucję popularnego narzędzia do nielegalnej aktywacji Windowsa – KMSAuto. Okazało się, że "darmowy" aktywator był koniem trojańskim, który zainfekował ponad 2,8 miliona systemów na całym świecie, tworząc gigantyczny botnet. Użytkownicy, chcąc zaoszczędzić na licencji Microsoftu, dobrowolnie instalowali malware, który kradł dane i wykorzystywał moc obliczeniową ich komputerów. To spektakularny finał jednego z najdłużej trwających procederów w świecie piractwa, który dobitnie pokazuje, że darmowe narzędzia z szarej strefy zawsze mają ukrytą cenę.

Źródło: Security Affairs [EN]

Air-gapped to mit? Infiltracja urządzeń przez fale radiowe

Badania nad bezpieczeństwem urządzeń wbudowanych (embedded) rzucają nowe światło na koncepcję izolacji fizycznej (air-gap). Okazuje się, że nawet urządzenia odcięte od internetu mogą być podatne na ataki wykorzystujące emisję elektromagnetyczną lub ukryte kanały radiowe. Atakujący, znajdując się w pobliżu, mogą manipulować działaniem sprzętu lub wykradać dane, wykorzystując luki w ekranowaniu i projektowaniu układów scalonych. To odkrycie wymusza rewizję standardów bezpieczeństwa w infrastrukturze krytycznej i wojskowej, gdzie fizyczna izolacja była dotąd uważana za gwarancję bezpieczeństwa.

Źródło: Help Net Security [EN]

Koparki kryptowalut w Naczelnym Sądzie Administracyjnym – są nowe fakty

Po latach śledztwa wychodzą na jaw nowe szczegóły dotyczące procederu kopania kryptowalut w budynku Naczelnego Sądu Administracyjnego w Warszawie. Okazuje się, że zużycie prądu przez nielegalne koparki, ukryte w podłodze technicznej i wentylacji, kosztowało podatników fortunę przez siedem lat. Sprawa ta obnaża rażące braki w nadzorze nad infrastrukturą techniczną i zużyciem energii w kluczowych instytucjach państwowych. To przestroga dla administratorów budynków, by monitorowali anomalie w poborze mocy, które często są pierwszym sygnałem "dzikiego lokatora" w serwerowni.

Źródło: Benchmark.pl [PL]

ErrTraffic: Nowa usługa dla cyberprzestępców

W podziemiu cyberprzestępczym zadebiutowała usługa ErrTraffic, która ułatwia przeprowadzanie ataków typu "ClickFix" poprzez symulowanie błędów przeglądarki. Narzędzie to generuje fałszywe komunikaty o problemach z wyświetlaniem strony lub braku wtyczki, nakłaniając ofiarę do pobrania "naprawczego" skryptu PowerShell. Jest to ewolucja socjotechniki, która żeruje na frustracji użytkownika i chęci szybkiego rozwiązania problemu technicznego. Skuteczność tej metody jest niepokojąco wysoka, co czyni ją atrakcyjnym towarem dla grup dystrybuujących ransomware i infostealery.

Źródło: BleepingComputer [EN]

2. INCYDENTY

Wyciek w Europejskiej Agencji Kosmicznej (ESA)

Europejska Agencja Kosmiczna potwierdziła naruszenie bezpieczeństwa swoich zewnętrznych serwerów. Choć agencja zapewnia, że kluczowe systemy operacyjne i sterowania misjami pozostały bezpieczne, incydent ten jest poważnym ciosem wizerunkowym. W ręce hakerów mogły trafić dane badawcze oraz informacje o partnerach naukowych współpracujących z ESA. Ataki na sektor kosmiczny stają się coraz częstsze, co wiąże się z rosnącą wartością własności intelektualnej w tej branży i geopolitycznym znaczeniem technologii satelitarnych.

Źródło: BleepingComputer [EN]

Francuskie uniwersytety pod ostrzałem – dane studentów w sieci

Seria cyberataków dotknęła francuskie uczelnie wyższe, skutkując masowym wyciekiem danych osobowych studentów. Cybernews donosi, że hakerzy uzyskali dostęp do baz administracyjnych, kradnąc informacje, które mogą posłużyć do kradzieży tożsamości na dużą skalę. Sektor edukacji pozostaje "miękkim celem" dla cyberprzestępców ze względu na często przestarzałą infrastrukturę i otwarty charakter sieci akademickich. Dla studentów oznacza to konieczność wzmożonej czujności przed phishingiem celowanym.

Źródło: Cybernews [EN]

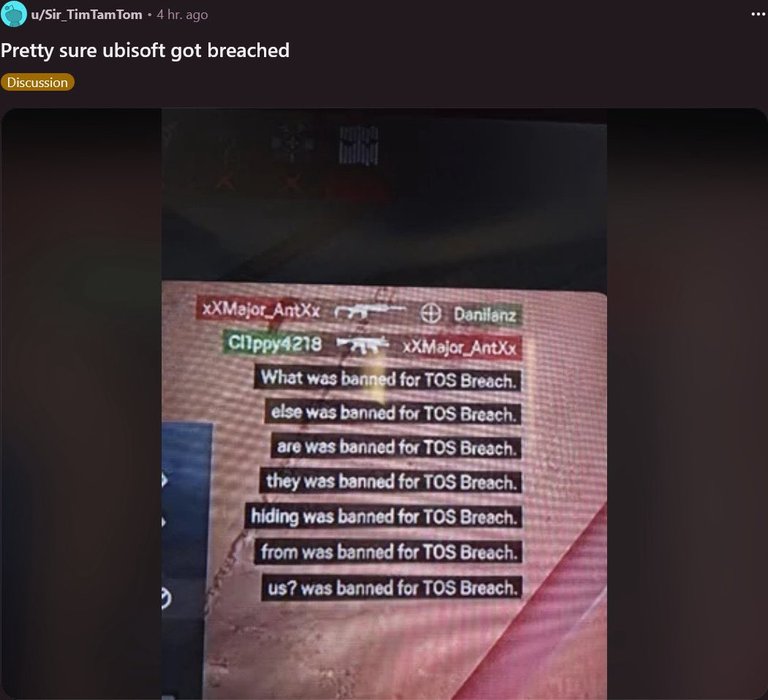

Włamanie do Rainbow Six Siege – miliardy wirtualnej waluty

Ubisoft zmaga się z gigantycznym problemem po tym, jak hakerzy wykorzystali lukę w grze Rainbow Six Siege, przyznając graczom miliardy wirtualnych kredytów. "Mega hack" zdestabilizował ekonomię gry, powodując straty liczone w milionach dolarów (gdyby waluta została zakupiona legalnie). Incydent ten pokazuje, jak błędy w logice biznesowej mikropłatności mogą prowadzić do katastrofalnych skutków finansowych dla dewelopera, nawet jeśli nie wyciekły dane osobowe.

Źródło: Sekurak [PL]

Narkobiznes w paczkomatach rozbity przez policję

Polska policja rozbiła zorganizowaną grupę przestępczą, która prowadziła internetowy handel narkotykami na masową skalę, wykorzystując do dystrybucji firmy kurierskie. W paczkach znajdowano m.in. fentanyl, morfinę i mefedron, co świadczy o rosnącej dostępności twardych narkotyków w sieci (nie tylko w Darknecie). Akcja ta ujawnia, jak cyberprzestępczość przenika się ze światem realnym, wykorzystując legalną infrastrukturę logistyczną do nielegalnego procederu.

Źródło: CyberDefence24 [PL]

3. CIEKAWOSTKI

Inteligentne miski dla zwierząt zdradzają sekrety właścicieli

Analiza urządzeń IoT marki Petlibro, służących do automatycznego karmienia zwierząt, ujawniła poważne luki w prywatności. Okazuje się, że te "inteligentne" gadżety przesyłały dane użytkowników, w tym nagrania wideo i audio z domów, w sposób niedostatecznie zabezpieczony. To kolejny przykład na to, że producenci elektroniki użytkowej często traktują cyberbezpieczeństwo jako zbędny dodatek, narażając intymność swoich klientów. Zanim kupisz psu kamerkę, zastanów się, kto jeszcze może przez nią patrzeć.

Źródło: Sekurak [PL]

Eksperci od bezpieczeństwa... przyznają się do winy

W zaskakującym zwrocie akcji, dwóch amerykańskich ekspertów ds. cyberbezpieczeństwa przyznało się do współpracy z grupami ransomware BlackCat i ALPHV. Zamiast bronić sieci, wykorzystywali swoją wiedzę, by pomagać przestępcorn w przeprowadzaniu skutecznych ataków i wymuszeń. Sprawa ta rzuca cień na branżę i pokazuje problem etyki zawodowej oraz pokusy łatwego zarobku, która może skusić nawet tych, którzy ślubowali stać po jasnej stronie mocy.

Źródło: BleepingComputer [EN]

Thales i AI Security Fabric – bezpieczeństwo dla LLM

Firma Thales zaprezentowała nowe rozwiązanie "AI Security Fabric", które ma zapewnić bezpieczeństwo w czasie rzeczywistym dla aplikacji opartych na dużych modelach językowych (LLM). System ten ma chronić przed atakami typu prompt injection, wyciekiem danych i manipulacją wynikami AI. To odpowiedź na rosnące zapotrzebowanie rynku na narzędzia, które pozwolą bezpiecznie wdrażać sztuczną inteligencję w środowiskach korporacyjnych, minimalizując ryzyko związane z nieprzewidywalnością algorytmów.

Źródło: CyberDefence24 [PL]

4. OSZUSTWA, SCAMY, EXPOITY

30 tożsamości jednego oszusta – sukces CBZC

Funkcjonariusze CBZC zatrzymali mężczyznę, który do perfekcji opanował sztukę kradzieży tożsamości, posługując się danymi co najmniej 30 różnych osób. Oszust wykorzystywał te dane do zaciągania pożyczek, zakładania kont bankowych i prania brudnych pieniędzy. Sprawa ta pokazuje, jak łatwo w cyfrowym świecie można stać się kimś innym, jeśli systemy weryfikacji nie są wystarczająco szczelne. To przestroga, by chronić swoje dokumenty i regularnie sprawdzać historię kredytową w BIK.

Źródło: CyberDefence24 [PL]

Zwrot za prąd to pułapka – ostrzeżenie CERT Polska

Trwa zmasowana kampania phishingowa, w której oszuści podszywają się pod dostawców energii, oferując rzekomy "zwrot nadpłaty za prąd". CERT Polska ostrzega przed SMS-ami i mailami zawierającymi linki do fałszywych bramek płatności, których celem jest kradzież danych logowania do bankowości. W obliczu rosnących cen energii, wizja zwrotu pieniędzy jest kusząca, co czyni ten scenariusz wyjątkowo skutecznym. Pamiętajcie: nadpłaty są zazwyczaj rozliczane automatycznie przy kolejnej fakturze, a nie zwracane "na kliknięcie".

Źródło: DobreProgramy [PL]

Nigeryjski książe w areszcie – koniec pewnej epoki

Polska cyberpolicja zatrzymała grupę odpowiedzialną za klasyczne "oszustwa nigeryjskie" oraz ataki BEC (Business Email Compromise) na firmy. Przestępcy, działając z terenu Polski, wyłudzali pieniądze od ofiar na całym świecie, wykorzystując stare, ale wciąż skuteczne socjotechniki. To sukces pokazujący, że międzynarodowa współpraca służb działa, a Polska przestaje być bezpieczną przystanią dla zagranicznych oszustów internetowych.

Źródło: CRN [PL]

5. DEZINFORMACJA, CYBER WOJNA

Rosyjscy przestępcy za kradzieżami krypto z LastPass

Cybernews donosi o powiązaniach między niedawną falą kradzieży kryptowalut a rosyjskimi grupami przestępczymi, które weszły w posiadanie bazy danych z wycieku LastPass. Śledztwo blockchainowe wykazało, że środki skradzione z portfeli ofiar trafiają do serwisów piorących pieniądze, znanych ze współpracy z rosyjskim półświatkiem. To dowód na to, że stare wycieki danych są paliwem dla współczesnych operacji finansowych grup powiązanych z państwami objętymi sankcjami.

Źródło: Cybernews [EN]

Kamery drogowe w Uzbekistanie dostępne dla każdego

Sekurak opisuje kuriozalną wpadkę bezpieczeństwa w Uzbekistanie, gdzie system kamer monitorujących wykroczenia drogowe był dostępny publicznie w internecie bez żadnego hasła. Każdy mógł podglądać ruch uliczny, tablice rejestracyjne i twarze kierowców w czasie rzeczywistym. Incydent ten to jaskrawy przykład zaniedbań przy wdrażaniu systemów "Smart City", które zamiast poprawiać bezpieczeństwo, stają się narzędziem masowej inwigilacji dostępnym dla każdego domorosłego haker.

Źródło: Sekurak [PL]

Luka w femtokomórkach KT Telecom – furtka do sieci operatora

Badacze odkryli krytyczną lukę w zabezpieczeniach femtokomórek (małych stacji bazowych) używanych przez operatora KT Telecom. Błąd pozwalał na zdalne przejęcie urządzenia i potencjalną infiltrację sieci rdzeniowej operatora. Tego typu luki w infrastrukturze telekomunikacyjnej są niezwykle groźne, gdyż mogą służyć do podsłuchu lub paraliżu komunikacji na danym obszarze, co w kontekście cyberwojny ma znaczenie strategiczne.

Źródło: The Register [EN]

Jak zwykle liczę na Wasze komentarze i uwagi, które pozwolą mi jeszcze lepiej dobierać artykuły i ciekawostki z dziedziny cyberbezpieczeństwa.